docker file

什么是dockerfile

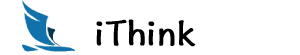

Dockerfile 是一个文本文件,其内包含了一条条的指令(Instruction),用于构建镜像。每一条指令构建一层镜像,因此每一条指令的内容,就是描述该层镜像应当如何构建。

- dockerfile 用于指示 docker image build 命令自动构建Image的源代码

- 纯文本文件

使用方式:

docker build -f /the/path/of/dockerfile

为什么要用dockerfile

核心作用:日后用户可以将自己应用打包成镜像,这样就可以让我们应用进行容器运行.还可以对官方镜像做扩展,以打包成我们生产应用的镜像。

Dockerfile的格式

两种类型的行

- 以# 开头的注释行

- 由专用“指令(Instruction)”开头的指令行

由Image Builder顺序执行各指令,从而完成Image构建

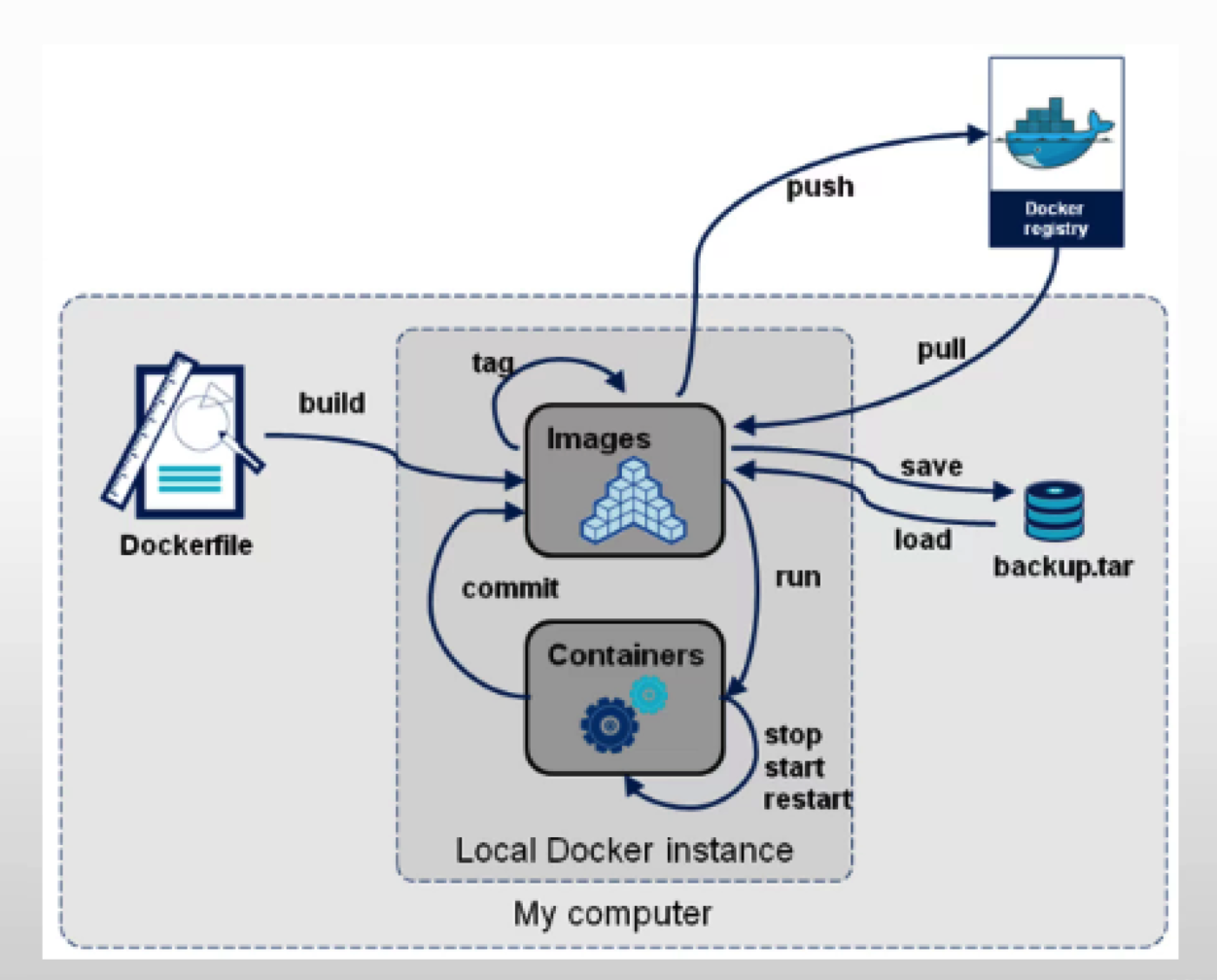

dockerfile 常用指令

说明:指令名称必须大写!

FROM

指定基础镜像

格式:

FROM <image>

FROM <image>:<tag>

FROM <image>@<digest>

示例:

FROM mysql:5.6

注:

tag或digest是可选的,如果不使用这两个值时,会使用latest版本的基础镜像

RUN

构建镜像时执行的命令

RUN用于在构建镜像时执行命令,其有以下两种命令执行方式:

1、shell执行

格式:

RUN <command>

2、exec执行

格式:

RUN ["executable", "param1", "param2"]

示例:

RUN ["executable", "param1", "param2"]

RUN apk update

RUN ["/etc/execfile", "arg1", "arg1"]

注:RUN指令创建的中间镜像会被缓存,并会在下次构建中使用。如果不想使用这些缓存镜像,

可以在构建时指定--no-cache参数,如:docker build --no-cache

ADD

将本地文件添加到容器中,tar类型文件会自动解压(网络压缩资源不会被解压),可以访问网络资源,类似wget

格式:

ADD <src>... <dest>

ADD ["<src>",... "<dest>"] 用于支持包含空格的路径

示例:

ADD hom* /mydir/ # 添加所有以"hom"开头的文件

ADD hom?.txt /mydir/ # ? 替代一个单字符,例如:"home.txt"

ADD test relativeDir/ # 添加 "test" 到 `WORKDIR`/relativeDir/

ADD test /absoluteDir/ # 添加 "test" 到 /absoluteDir/

COPY

功能类似ADD,但是是不会自动解压文件,也不能访问网络资源

CMD

构建镜像后调用,也就是在容器启动时才进行调用。

格式:

CMD ["executable","param1","param2"] (执行可执行文件,优先)

CMD ["param1","param2"] (设置了ENTRYPOINT,则直接调用ENTRYPOINT添加参数)

CMD command param1 param2 (执行shell内部命令)

示例:

CMD echo "This is a test." | wc -l

CMD ["/usr/bin/wc","--help"]

注:CMD不同于RUN,CMD用于指定在容器启动时所要执行的命令,而RUN用于指定镜像构建时所要执行的命令。

ENTRYPOINT

配置容器,使其可执行化。配合CMD可省去"application",只使用参数。

格式:

ENTRYPOINT ["executable", "param1", "param2"] (可执行文件, 优先)

ENTRYPOINT command param1 param2 (shell内部命令)

示例:

FROM ubuntu

ENTRYPOINT ["ls", "/usr/local"]

CMD ["/usr/local/tomcat"]

之后,docker run 传递的参数,都会先覆盖cmd,然后由cmd 传递给entrypoint ,做到灵活应用

注:ENTRYPOINT与CMD非常类似,不同的是通过docker run执行的命令不会覆盖ENTRYPOINT,

而docker run命令中指定的任何参数,都会被当做参数再次传递给CMD。

Dockerfile中只允许有一个ENTRYPOINT命令,多指定时会覆盖前面的设置,

而只执行最后的ENTRYPOINT指令。

通常情况下, ENTRYPOINT 与CMD一起使用,ENTRYPOINT 写默认命令,当需要参数时候 使用CMD传参

LABEL

用于为镜像添加元数据

格式:

LABEL <key>=<value> <key>=<value> <key>=<value> ...

示例:

LABEL version="1.0" description="这是一个Web服务器" by="IT笔录"

注:

使用LABEL指定元数据时,一条LABEL指定可以指定一或多条元数据,指定多条元数据时不同元数据

之间通过空格分隔。推荐将所有的元数据通过一条LABEL指令指定,以免生成过多的中间镜像。

ENV

设置环境变量

格式:

ENV <key> <value> #<key>之后的所有内容均会被视为其<value>的组成部分,因此,一次只能设置一个变量

ENV <key>=<value> ... #可以设置多个变量,每个变量为一个"<key>=<value>"的键值对,如果<key>中包含空格,可以使用\来进行转义,也可以通过""来进行标示;另外,反斜线也可以用于续行

示例:

ENV myName John Doe

ENV myDog Rex The Dog

ENV myCat=fluffy

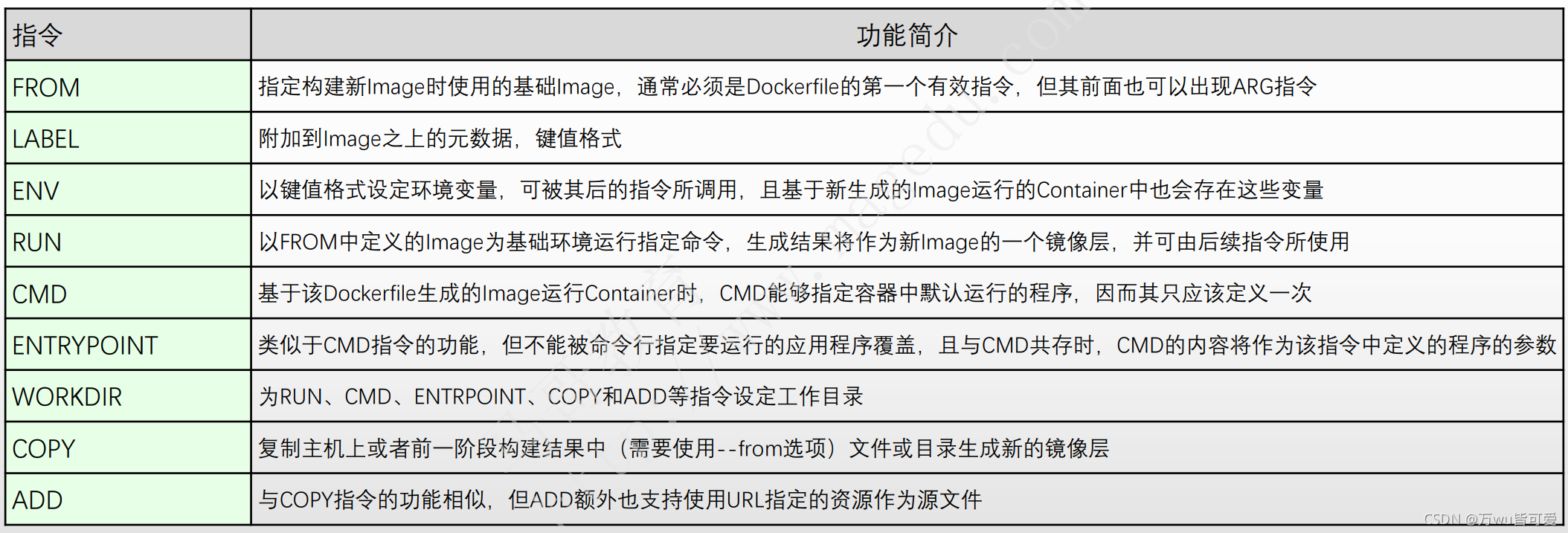

EXPOSE

指定于外界交互的端口

格式:

EXPOSE <port> [<port>...]

示例:

EXPOSE 80 443

EXPOSE 8080

EXPOSE 11211/tcp 11211/udp

注:EXPOSE并不会让容器的端口访问到主机。要使其可访问,需要在docker run运行容器时通过-p来发布这些端口,或通过-P参数来发布EXPOSE导出的所有端口

如果没有暴露端口,后期也可以通过-p 8080:80方式映射端口,但是不能通过-P形式映射

VOLUME

用于指定持久化目录(指定此目录可以被挂载出去)

格式:

VOLUME ["/path/to/dir"]

示例:

VOLUME ["/data"]

VOLUME ["/var/www", "/var/log/apache2", "/etc/apache2"]

注:一个卷可以存在于一个或多个容器的指定目录,该目录可以绕过联合文件系统,并具有以下功能:

1 卷可以容器间共享和重用

2 容器并不一定要和其它容器共享卷

3 修改卷后会立即生效

4 对卷的修改不会对镜像产生影响

5 卷会一直存在,直到没有任何容器在使用它

WORKDIR

工作目录,类似于cd命令

格式:

WORKDIR /path/to/workdir

示例:

WORKDIR /a (这时工作目录为/a)

WORKDIR b (这时工作目录为/a/b)

WORKDIR c (这时工作目录为/a/b/c)

注:

通过WORKDIR设置工作目录后,Dockerfile中其后的命令RUN、CMD、ENTRYPOINT、ADD、COPY

等命令都会在该目录下执行。在使用docker run运行容器时,可以通过-w参数覆盖构建时所设置的工作目录。

USER

指定运行容器时的用户名或 UID,后续的 RUN 也会使用指定用户。使用USER指定用户时,可以使用用户名、UID或GID,或是两者的组合。当服务不需要管理员权限时,可以通过该命令指定运行用户。并且可以在之前创建所需要的用户。

格式:

USER user

USER user:group

USER uid

USER uid:gid

USER user:gid

USER uid:group

示例:

USER www

注:

使用USER指定用户后,Dockerfile中其后的命令RUN、CMD、ENTRYPOINT都将使用该用户。

镜像构建完成后,通过docker run运行容器时,可以通过-u参数来覆盖所指定的用户。

ARG

用于指定传递给构建运行时的变量(给dockerfile传参),相当于构建镜像时可以在外部为里面传参

格式:

ARG <name>[=<default value>]

示例:

ARG site

ARG build_user=www

实例:

From centos:7

ARG parameter

VOLUME /usr/share/nginx

RUN yum -y install $parameter

EXPOSE 80 443

CMD nginx -g "daemon off;"

# 可以这如下这样灵活传参

docker build --build-arg=parameter=net-tools -t nginx:01 .

ONBUILD

用于设置镜像触发器

格式:

ONBUILD [INSTRUCTION]

示例:

ONBUILD ADD . /app/src

ONBUILD RUN /usr/local/bin/python-build --dir /app/src

注:

ONBUID后面跟指令,当当前的镜像被用做其它镜像的基础镜像,该镜像中的触发器将会被钥触发

实操案例

制作一个包含vim、net-tools、jdk的centos 7 镜像

FROM centos:7

MAINTAINER huzd@si-tech.com.cn

ENV MY_PATH=/usr/local

WORKDIR ${MY_PATH}

RUN yum update -y

RUN yum install -y vim

RUN yum install -y net-tools

RUN yum -y install glibc.i686

RUN mkdir /usr/local/java

ADD jdk-8u192-linux-x64.tar.gz /usr/local/java/

ENV JAVA_HOME /usr/local/java/jdk1.8.0_192

ENV JRE_HOME ${JAVA_HOME}/jre

ENV CLASSPATH ${JAVA_HOME}/lib/dt.jar:${JAVA_HOME}/lib/tools.jar:${JRE_HOME}/lib:$CLASSPATH

ENV PATH ${JAVA_HOME}/bin:${PATH}

EXPOSE 80

CMD echo $MY_PATH

CMD echo "docker image build success!"

CMD /bin/bash

命令行执行

➜ Dockerfile docker build -t centos-tomcat:1.1.0 .

[+] Building 2.1s (15/15) FINISHED

=> [internal] load build definition from Dockerfile 0.0s

=> => transferring dockerfile: 640B 0.0s

=> [internal] load .dockerignore 0.0s

=> => transferring context: 2B 0.0s

=> [internal] load metadata for docker.io/library/centos:7 0.5s

=> [internal] load build context 0.0s

=> => transferring context: 897B 0.0s

=> [ 1/10] FROM docker.io/library/centos:7@sha256:9d4bcbbb213dfd745b58be38b13b996ebb5ac315fe75711bd618426a630e0987 0.0s

=> CACHED [ 2/10] WORKDIR /usr/local 0.0s

=> CACHED [ 3/10] RUN yum update -y 0.0s

=> CACHED [ 4/10] RUN yum install -y vim 0.0s

=> CACHED [ 5/10] RUN yum install -y net-tools 0.0s

=> CACHED [ 6/10] RUN yum -y install glibc.i686 0.0s

=> CACHED [ 7/10] RUN mkdir /usr/local/java 0.0s

=> CACHED [ 8/10] ADD jdk-8u192-linux-x64.tar.gz /usr/local/java/ 0.0s

=> [ 9/10] RUN echo /usr/local 0.6s

=> [10/10] RUN echo "docker image build success!" 0.4s

=> exporting to image 0.4s

=> => exporting layers 0.3s

=> => writing image sha256:9a64b9d1f39506fa63fb474b9e9570ce506b0670d813b26db7bf7a7282bcbe59 0.0s

=> => naming to docker.io/library/centos-tomcat:1.1.0 0.0s

Use 'docker scan' to run Snyk tests against images to find vulnerabilities and learn how to fix them

本文由 huzd 创作,采用 知识共享署名4.0 国际许可协议进行许可本站文章除注明转载/出处外,均为本站原创或翻译,转载前请务必署名最后编辑时间

为:

2022/06/30 22:36